Ein Fehler dieser Tragweite ist selten. OpenSSL ist eine Software, die in sehr vielen Diensten eingesetzt wird, beispielsweise für E-Banking oder soziale Netzwerke, aber auch für Mail oder Chat-Dienste. Die zwei meistverbreiteten Internet-Server setzen OpenSSL ein und haben zusammen schon einen Marktanteil von zwei Dritteln.

Die technischen Details zu «Heartbleed»

Dass in einer so verbreiteten Verschlüsselungssoftware ein sicherheitsrelevanter Fehler gefunden wird, schreckt nun rund um die Welt die Sicherheitsspezialisten auf.

Ob jemand vor der Verkündigung des Fehlers schon Kenntnis davon hatte und die Schwachstelle aktiv ausgenutzt hat, ist nicht bekannt.

Seit zwei Jahren verletzlich

Der Fehler in OpenSSL hat sich vor rund zwei Jahren eingeschlichen. Betroffen sind neuere Versionen ab 1.0.1 bis und mit 1.0.1f. Die neuste Version 1.0.1g behebt den Fehler.

Dass nicht ältere, sondern gerade neuere Versionen von OpenSSL verletzlich sind, ist ironisch, weil sie eigentlich zusätzliche Sicherheitsfunktionen enthalten. Viele sicherheitsbewusste Administratoren haben sie deshalb ganz bewusst eingesetzt.

Angriff auf den Herzschlag

Der Fehler wurde von einer Sicherheitsfirma namens Codenomicon und gleichzeitig bei Google Security entdeckt.

Die Schwachstelle ermöglicht es einem Angreifer, den Speicher des betroffenen Servers auszulesen, ohne dabei Spuren zu hinterlassen. Das macht es zumindest theoretisch möglich, geheime Schlüssel und Passwörter zu lesen, also die vermeintliche Sicherheit durch Verschlüsselung komplett zu unterlaufen.

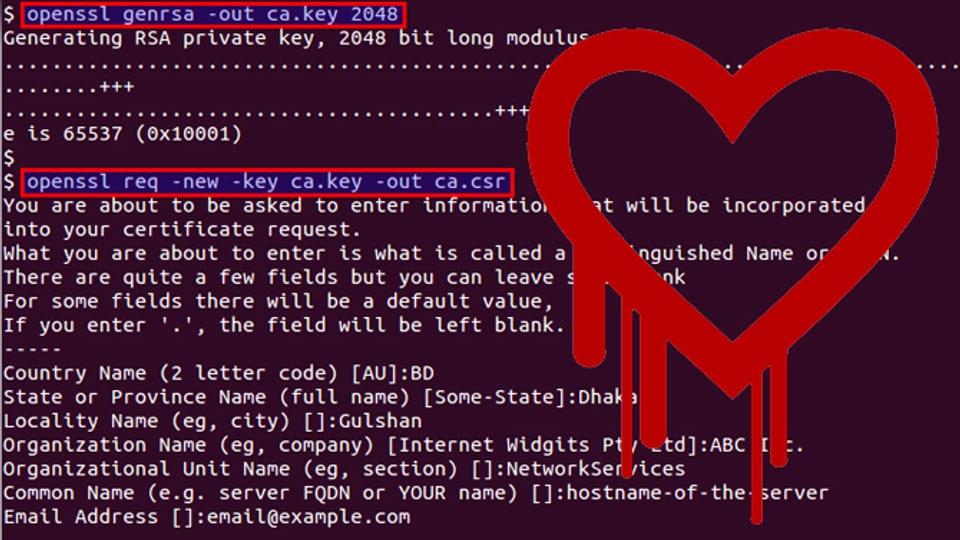

Die Entdecker nennen den Fehler «Heartbleed». Sie wählten diesen Namen, weil der Fehler in einer neueren Funktion von OpenSSL namens «Heartbeat» enthalten ist. Die Funktion sendet kurze, regelmässige Signale, mit deren Hilfe ein Server und ein Nutzer überprüfen, ob die aufgebaute verschlüsselte Verbindung noch in Gebrauch ist oder geschlossen werden kann.

Diese «Heartbeat»-Anfragen können nun von einem Angreifer so manipuliert werden, dass sie den aktuellen Speicher des Servers auslesen, in jeweils kleine Stücken von je 64 Kilobyte. Das ist zwar wenig; weil aber mit jedem Herzschlag weitere 64 Kilobyte ausgelesen werden können, ist es möglich, den gesamten Inhalt des Speichers auszulesen.

In diesem Speicher kann alles möglich enthalten sein; am schlimmsten ist es natürlich, wenn darin Passwörter oder geheime Schlüssel gefunden werden.

Nicht klar, ob Fehler genutzt wurde

Da sich der Speicher des Servers laufend und sehr schnell verändert und ein Angreifer nicht im Voraus weiss, was wo gespeichert ist, ist ein gezieltes Auslesen eines Passwortes allerdings nicht so einfach.

Unbefugte Zugriffe auf die Schwachstelle lassen sich im Nachhinein nicht in Log-Dateien feststellen. Mittels fortgeschrittenen Einbruch-Warnsystemen besteht aber die Möglichkeit, Angriffsversuche von normalem Datenverkehr zu unterscheiden; zumindest sobald diese Warnsysteme auf die neue Angriffsmöglichkeit trainiert wurden.

Zumindest im Moment darf man davon ausgehen, dass der Angriff nicht sofort in leicht anzuwendenden Varianten dem gewöhnlichen cyberkriminellen Bodensatz zur Verfügung stehen wird. Plausibler ist es, dass grössere Organisationen mit genug Ressourcen wie Geheimdienste oder Wirtschaftsspione den Fehler auszunutzen versuchen.

Aufräumen möglich, allenfalls aufwändig

Eine korrigierte Version von OpenSSL ist bereits vorhanden. Server-Administratoren müssen nun sofort darauf aktualisieren oder zumindest die «Heartbeat»-Funktion ausschalten. Je nach Dienst und Wichtigkeit der zu schützenden Informationen sind zudem wohl weitere Massnahmen notwendig, beispielsweise das Ausstellen von neuen Server-Zertifikaten. Ebenfalls nicht auszuschliessen ist, dass einzelne Dienste ihre Nutzer auffordern müssen, Passwörter zu ändern.