Mit der E-ID sollen wir uns in Zukunft digital ausweisen können, etwa wenn wir im Internet einen Whiskey kaufen oder einen Betreibungsregisterauszug bestellen. Doch kritische Stimmen befürchten, so könnte uns der Staat auf Schritt und Tritt überwachen – denn unsere Angaben werden von einem zentralen, vom Bund geführten Register bestätigt.

Damit das nicht passieren kann, kommt Kryptographie zum Einsatz. Die Technologie dahinter ist ziemlich ausgefeilt:

Physisch mit unserem Handy verknüpft

Es beginnt damit, dass unsere E-ID nur auf unserem eigenen Smartphone gespeichert ist, sicher verschlüsselt. Der Schlüssel steckt in einem speziellen Kryptochip, steckt also physisch in unserem Smartphone und verlässt dieses niemals.

Wenn wir Angaben über uns machen – zum Beispiel dem Whiskey-Händler gegenüber bestätigen, dass wir über 18 sind – schicken wir dem Händler nur gerade diese Information. Zusätzlich sendet unsere Wallet-App Codes, die beweisen, dass die Angabe echt ist.

Der erste Code beweist, dass die Information wirklich von uns stammt, respektive von dem Handy, für welches das Bundesamt für Polizei (Fedpol) die E-ID ausgestellt hat. Dafür signiert der Kryptochip im Handy die Daten – und zwar auf eine mathematisch raffinierte Art, so dass die Signatur jedes Mal anders aussieht. Das verhindert, dass wir mit Hilfe der Codes identifiziert werden könnten.

Der amtliche Stempel

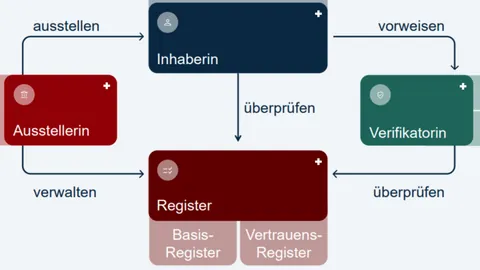

Ein zweiter Code beweist, dass unsere E-ID tatsächlich vom Fedpol stammt. Dieser Code ist eine Signatur, die wir vom Fedpol erhalten. Mit diesem Code geht derjenige, der unsere Angaben überprüfen möchte, zum vom Bund betriebenen Register. Dort liegt das Pendant zum Code des Fedpol: Passen die beiden Codes zusammen, ist die Signatur echt.

Und zuletzt schicken wir auch eine Nummer mit, die zeigt, wo im Register das Fedpol die Gültigkeit unserer E-ID notiert hat – zum Beispiel «Liste 27, Platz 9». Auch diese Nummer schickt der Händler an das Register, und das Register schaut, ob dort «gültig» steht oder ob die E-ID für ungültig erklärt wurde – weil unser Handy geklaut wurde zum Beispiel.

Anonymität dank Wegwerf-ID

Dieser Listenplatz ist jedes Mal, wenn wir uns ausweisen, ein anderer – sonst wären wir ja nicht mehr anonym. Genau genommen ist nicht nur der Listenplatz ein anderer, sondern die ganze E-ID: «Wir machen eine sogenannte Batch Issuance», erklärt Rolf Rauschenbach, Informationsbeauftragter E-ID beim Bundesamt für Justiz. «Wir stellen in einem Zug 25 elektronische Identitäten aus.» Sind diese aufgebraucht, erhält man automatisch 25 neue E-IDs.

Mehr zur «Swiyu»-Vertrauensinfrastruktur

Es ist also, als hätte man Wegwerf-IDs: Jedes Mal, wenn wir uns ausweisen, verwenden wir eine neue. So werden keine identifizierbaren Merkmale wie eine ID-Nummer oder eben ein Listenplatz preis gegeben, die es einem Online-Händler erlauben würde, uns über die Zeit zu verfolgen und Profile zu erstellen.

Und dieses System macht es dem Register auch möglich, die Gültigkeit unserer Daten zu bestätigen, ohne, dass es diese Daten kennt oder weiss, von wem eine Anfrage stammt.

Hinter der E-ID steckt also ein kompliziertes System voller mathematischer und kryptographischer Tricks. Diese sogenannte «Vertrauensinfrastruktur» soll dafür sorgen, dass die E-ID so sicher ist wie möglich und so wenig Daten sammelt wie nötig – und dass niemand, auch nicht der Staat, unsere Online-Aktivität aufgrund der E-ID nachverfolgen kann.